工控安全,那么近,那么远 工控安全

2007年,攻击者入侵加拿大一个水利SCADA控制系统,破坏了取水调度的控制计算机;

2008年,攻击者入侵波兰某城市地铁系统,通过电视遥控器改变轨道扳道器,致四节车厢脱轨;

2010年,西门子首次监测到专门攻击该公司工业控制系统的Stuxnet病毒,也称为震网病毒;

2010年,伊朗政府宣布布什尔核电站员工电脑感染Stuxnet病毒,严重威胁核反应堆安全运营;

2011年,黑客入侵数据采集与监控系统,使美国伊利诺伊州城市供水系统的供水泵遭到破坏;

2011年,微软警告称最新发现的Duqu病毒可从工业控制系统制造商收集情报数据;

2012年,两座美国电厂遭USB病毒攻击,感染了每个工厂的工控系统,可被窃取数据;

2012年,发现攻击多个中东国家的恶意程序Flame火焰病毒,它能收集各行业的敏感信息;

2014 年,黑客集团 Dragonfly 制造“超级电厂”病毒——阻断电力供应或破坏、劫持工业控制设备,全球上千座发电站遭到攻击

……

随着互联网的普及,工业4.0,大数据,数字化工程等技术的推广,工业信息系统网络安全面临前文所提到的设备高危漏洞、外国设备后门、APT、病毒、无线技术应用带来的威胁及风险将越来越大。

国家和行业(包括中国电子技术标准化研究院, 工业控制系统信息安全产业联盟等)对信息系统网络安全的重视逐渐加强,大批国内厂商和团队借助自身优势,开始布局工业信息网络安全。

博思艾伦咨询公司于近期发表一份针对全球314家运营有工业控制系统的公司的调查报告,发现其中有34%的企业都在一年内遭遇了2次以上的数据泄露。

因此,在当前的工业控制系统运营者所面对的威胁的规模、类型和严重性都在快速增加,其危险程度前所未有。

这些威胁大致包括:

- 外部网络威胁

工业控制系统网络由于自身的特点,可能面临着来自病毒等恶意软件和黑客的攻击,一旦发生安全时间,损害的程度将非常严重。

- 内部网络威胁

工业控制系统网络自身无需身份验证,系统中的任何设备都可以被内部人士所控制。

- 人为过失

人为的过失在任何一家企业中都无法避免,但所产生的损失也无法估量。

针对工业控制系统网络的特点,国内外的厂商和团队通常采取以下方式来防止外部威胁、恶意内部人士和人为失误的破坏。

- 下一代防火墙

下一代防火墙 是目前业界的热点声音,现阶段,认为下一代防火墙应该实现以下六大功能:基于用户防护,面向应用安全,高效转发平台,多层级冗余架构,全方位可视化以及安全技术融合。

- 工业深度数据包检测(DPI)防火墙

深度包检测技术是一种基于应用层的流量检测和控制技术,当IP数据包、TCP或UDP数据流通过基于DPI技术的带宽管理系统时,该系统通过深入读取IP包载荷的内容来对OSI七层协议中的应用层信息进行重组,从而得到整个应用程序的内容,然后按照系统定义的管理策略对流量进行整形操作。

- “白名单”通讯产品

与“黑名单”相对应,如果设立了白名单,则在白名单中的用户的信息会被通过,否则将会被拒绝。

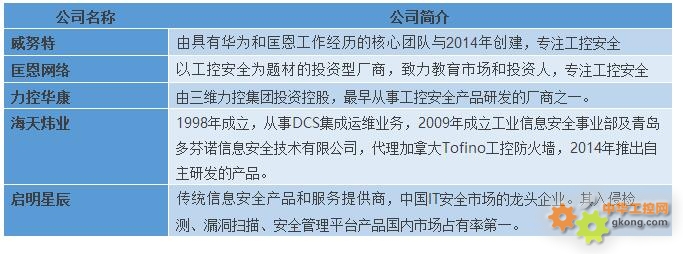

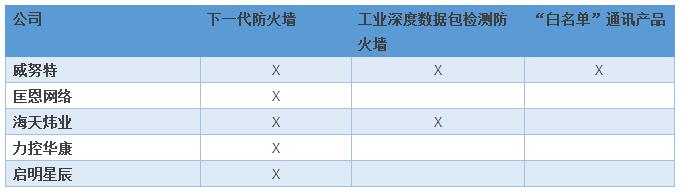

最后我们对国内外工控安全厂商及其产品做一个简要的介绍,供那些对工控安全感兴趣的组织和个人参考(部分信息参考ARC的市场研究报告及安全牛):

国外工控安全厂商

国外工控安全厂商产品

国内工控安全厂商

国内工控安全厂商产品

可以看出,美国及欧盟在工控安全方面不仅起步早而且优势相对明显,因此,在我们国家推广工控安全,不仅需要政府以及厂商,同时还需要资本运作、媒体的宣传和推广,想方设法的提升用户的工控安全意识,普及和推广工控安全知识。从而推动相关前沿技术研究,构建工控网络安全的意识和体系

。